صفحه اصلی آتین / مدیریت هویت و دسترسی / مدیریت و حاکمیت هویت (IGA)

مدیریت و حاکمیت هویت (IGA)

مدیریت و حاکمیت هویت (IGA) را می توان حوزه بسیار مهمی در مدیریت فناوری اطلاعات در سازمان ها و شرکت ها دانست. سطح اهمیت IGA را می توان با مدیریت مجوزها ، پیکربندی ها ، حوادث امنیتی ، آسیب پذیری ها و سایر فرایندهایی که در کتابخانه های ITIL به خوبی توصیف شده اند مقایسه کرد. از جمله دلایل افزایش اهمیت IGA ، می توان به افزایش نقش امنیت اطلاعات و رشد تهدیدات خارجی و داخلی ، ناهمگنی و پیچیدگی سیستم ها و نرم افزارها اشاره کرد.

مدیریت و حاکمیت هویت (IGA) چیست؟

با توجه به افزایش تنوع و تعداد دستگاه ها، امکان ورود به سیستم در هر جا با استفاده از VPN و افزایش روزافزون تعداد برنامه های کاربردی مورد نیاز برای کار، سازمان ها دارای یک شبکه دسترسی پیچیده هستند که درک آن دشوار و مدیریت آن دشوارتر است.

IGA وظایف زیر را که برای زیرساخت فناوری اطلاعات یک سازمان مهم است حل می کند:

- تقویت امنیت اطلاعات سیستم های IT.

- بهینه سازی بار سیستم های اطلاعاتی.

- بهینه سازی عملکرد کاربران در سیستم های اطلاعاتی و همچنین کارکنان فناوری اطلاعات.

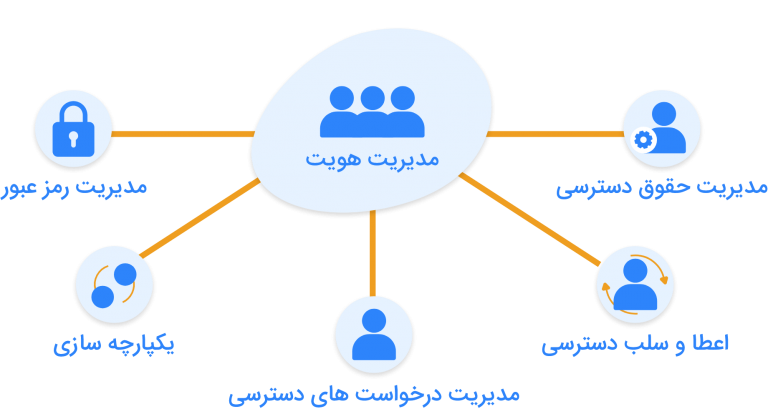

عناصر سیستم های IGA

- مدیریت رمز عبور از طریق ابزاری مانند گنبد رمز عبور یا در اغلب موارد ، (Single Sign-On (SSO ، IGA تضمین می کند که کاربران برای دسترسی به برنامه ها نیازی به یادآوری گذرواژه های مختلف ندارند.

- رابط های یکپارچه سازی برای ادغام با دایرکتوری ها و سیستم های دیگری که حاوی اطلاعات مربوط به کاربران و برنامه ها و سیستم هایی هستند که به آنها دسترسی دارند و همچنین مجوز کاربران در آن سیستم ها استفاده می شوند.

- گردش کار مدیریت درخواست دسترسی که درخواست دسترسی به برنامه ها و سیستم ها و گرفتن تأیید را برای کاربران آسان تر می کند.

- اعطای دسترسی به اعطا و سلب دسترسی خودکار برای کاربران و برنامه های کاربردی اشاره دارد.

- توانایی مدیریت دسترسی کاربران برای مشخص و تایید کردن آنچه که افراد مجاز به انجام آن در سامانه های مختلف هستند (مانند اضافه کردن، ویرایش، مشاهده، یا حذف دادهها).

سیستم های IGA به طور کلی این عناصر را برای مدیریت حاکمیت در بر می گیرند:

تفکیک وظایف قوانینی را ایجاد می کند که از اعطای دسترسی مخاطره آمیز به شخص جلوگیری کند. به عنوان مثال، امکان مشاهده حساب بانکی شرکتی و انتقال وجوه به حساب های خارج از کشور (که ممکن است کاربر را قادر به انتقال پول به حساب شخصی خود کند).

دسترسی به ابزارهای بازبینی که بررسی و تأیید (یا لغو) دسترسی کاربران به برنامه ها و منابع مختلف را ساده می کند. برخی از ابزارهای حاکمیت هویت (IDG) قابلیت اکتشاف دسترسی را ارائه می دهند که به شناسایی حقوقی که اعطا شده کمک می کند و سطح آنها را آشکار می کند.

ابزارهای تجزیه و تحلیل و گزارش گیری که لاگ های فعالیت کاربران را ثبت می کند ، گزارش هایی را تولید می کند (از جمله برای انطباق) و تجزیه و تحلیل لازم برای شناسایی مسائل و بهینه سازی ها را ارائه می دهد.

مدیریت مبتنی بر نقش که مربوط به تعریف و مدیریت دسترسی از طریق نقش های کاربر است.

- کاهش هزینه های عملیاتی

- کاهش مخاطرات و تقویت امنیت

- بهبود انطباق و عملکرد ممیزی

- دسترسی سریع و کارآمد به کسب و کار

کاهش هزینه های عملیاتی

کاهش مخاطرات و تقویت امنیت

بهبود انطباق و عملکرد ممیزی

دسترسی سریع و کارآمد به کسب و کار

گردش کار پیاده سازی سیستم های IGA

پیاده سازی راهکار حاکمیت و مدیریت هویت (IGA)، مانند هر سیستم فناوری اطلاعاتی که فرآیندهای تجاری را اتوماتیک می کند ، بدون تغییرات جدی در فرآیندهای تجاری سازمان قابل انجام نیست. علاوه بر این ، در اینجا ما بیشتر در مورد مدیریت پرسنل ، از جمله مدیریت هویت و دسترسی صحبت می کنیم. بلوغ این فرایندها به طور مستقیم بر کیفیت اجرای سیستم IGA تأثیر می گذارد. سازمانهایی که قصد پیادهسازی و توسعه بیشتر سیستم IGA را دارند باید این فرایندها را پیشاپیش اجرا و ساختار بندی کنند. در این مرحله می توان انحرافات را شناسایی کرد که بهتر است قبل از اجرای سیستم IGA اصلاح شود.

ارزیابی ارتباط سیستم با چشم انداز فناوری اطلاعات موجود در سازمان ، عملکرد و انعطاف پذیری آن از اصول اساسی است که در هنگام انتخاب یک سیستم IGA در نظر گرفته می شود. همچنین فاکتور قیمت نیز در این مورد حائز اهمیت است.

معرفی IGA در سازمان تابع معیارهای خاصی است که به شرح زیر است:

1.تعداد زیادی از کارمندان درگیر گردش اطلاعات و حسابداری هستند.

2.چشم انداز به شدت ناهمگن IT

3.مدل کسب و کار خاص

4.ساختار ایستای IT

5.افزایش بازدهی کارکنان

این بخش ممکن است هنوز نتواند یک عامل تعیین کننده باشد. با این حال ، همراه با بزرگ شدن شرکت و هزینه قابل توجه از دست دادن داده ها ، به یک فاکتور مهم تبدیل می شود.

- آدرس : تهران، کارگر شمالی، خیابان شانزدهم، پارک علم و فناوری دانشگاه تهران، ساختمان شماره 2، واحد 312

- کد پستی : 74845- 14458

- تلفن: 88176039 - 021

- ایمیل: contactus@authin.ir

بدون دیدگاه